2015年12月27日(第455回)

- 年末年始の過ごし方

- 冬休みについて

- クリスマスの話

- ジャズバー歴史 24杯目「サルとヒトと歴史」 社会科 手嶋先生

担当:松島(4C、MIX)、田嶋(3C、MC)、木下(2EI)、水島(1C)、西(教員)

GrWinのライセンスキーの指定方法

プログラミング応用のグラフィックスを用いた演習では、 簡単な設定で使えるようにということで GrWin を使用している。 しかし、昨年度まで利用していたものから、正式バージョン GrWin 1.0 となった際に、 ライセンスキーが必要となった。

GrWinのライセンスキーの設定

総合情報処理センターでは、複数端末の教育利用ライセンスを取得し、 そのキーの情報が端末に保存されています。 プログラムを走らせる場合は、以下のようなコードにてコンパイルして下さい。

#include <GrWin.h>

#include "C:\Program Files\GrWin\gwkey.c"

int main(){

GWinit();

GWopen(0);

GWindow(-1,-1,1,1);

GWline(-1,-1,1,1);

return 0;

}

// 以下の C:¥Program Files¥GrWin¥gwkey.c" は、保存済み //

/* gwkey.c

*

* Copyright (C) 1998 - 2014 TAMARIBUCHI, Tsuguhiro

*

* WWW: http://spdg1.sci.shizuoka.ac.jp/grwin/ja-jp/

*

**********************************************

* GrWin Version 1.1.0 用のキー・ファイルです *

* このファイルを編集しないでください *

**********************************************

*/

char GW_key[] = "ライセンスキーの値";

自宅で GrWinを使って演習を行いたい場合は、必要な GrWinサーバインストーラ(非商用)とGrWinライブラリインストーラ、をダウンロード&インストールし、 個人用ライセンス取得ページにて、ライセンスを発行し送られてきたキーを、上記 "C:¥Program Files¥GrWin¥gwkey.c" の GW_key[] の文字配列に記載してください。

2015年12月20日(第454回)

- 冬といえば・・・

- クリスマスの話

- 今年の総括

※放送予定でしたジャズバー歴史24杯目「サルとヒトと歴史」は機器のトラブルのため放送できませんでした。

担当:山岸(3C)、稲葉(2EI)、田中(2B)、鷲田(1EI)、中村(教員)

ビッグデータ分析コンテストについて

コンテストの案内が届きましたので、掲載します。

第1回ビッグデータ分析コンテスト(Big Data Analysis Contest)について

観光をテーマに、企業等から提供されたビッグデータと それを活用したデータ分析課題をもとに、 アルゴリズムの開発競争をオンラインで実施します。 予測精度及び、モデリングアイディアの観点から優れた アルゴリズム開発者に対してイベント当日に表彰します。

コンテスト応募受付期間:12月15日(火)〜1月15日(金) 受賞者発表日時:1月28日(木)17:00〜 テーマ:観光 参加費:無料 募集対象:広く公募します(参加資格は下記Webサイトをご確認ください) 応募方法:下記Webサイトから参加申込をしていただきます。 URL:https://iot.datasciencelab.jp

モニタとグラフィックス環境

中間試験以降は、グラフィックスに関する話題を扱う。 ただし、グラフィックスではX座標,Y座標といった複数の情報の組合せであり、 配列や構造体といったデータの利用が中心となる。そしてこれらの情報を 関数呼び出しで正しく受け渡しができなければならない。

モニタ

コンピュータで画像を表示するための表示装置の歴史を簡単に紹介。

CRT(陰極管方式)

古いテレビであり、電子銃から出た電子を蛍光板に当てて発光させる。

電子銃では、電極に高電圧をかけ、電子を飛び出させる。 偏向コイルでは、電圧により電子の方向をXY方向に軌道を曲げる。 蛍光板は、電子がぶつかると発光する。 カラーモニタでは、R,G,Bの3色に相当する3本の電子銃がある。

ベクタースキャン方式とラスタースキャン方式(走査線方式)

このままでは、光る場所が1つなので、光る場所を偏向コイルで上下左右に動かして、画面全体を光らせる。

ベクタースキャン方式は、画面の光る点を一筆書きの要領で描く方式。これでは複雑な絵を描くのが困難であり、 最近ではラスタースキャン方式(走査線方式)を利用する。

普通のテレビであれば、縦に水平の約520本の走査線が並んで1画面が描かれている。 また、画面のチラつきを防ぐために、1本起きに奇数フィールドと偶数フィールドに分けて表示をしている。

欠点:電子を曲げて蛍光面にぶつけるために、奥行きが必要。真空管で重い。 中央が盛り上がってフラットな画面が作れない。

液晶方式

通常の光は、光の波の方向が様々方向がまざっている。波の方向が1つになっていると偏光と言う。 液晶は、電圧により通過できる光の方向を制御できる液体。 バックライトの光を偏光板で一方向にして、その光を液晶で通過を制御する。

欠点:バックライトが必要、液晶の反応速度が遅いので高速の動画には向かない。 斜め横方向から見ると見えにくくなる。

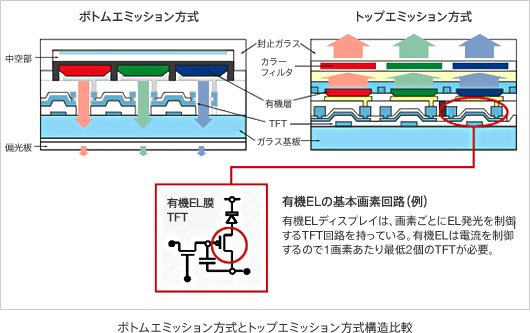

有機EL

有機ELディスプレイの構造は、簡単に言えば発光ダイオードの赤,緑,青が画面中に並んでいるようなもの。 (ただし発光ダイオードは無機EL)

このため、バックライトも不要であり、厚さも薄く作ることができる。斜め方向から見て見難くなることがない。 画面の反応も速い。

テキストVRAM、グラフィックVRAM

古いコンピュータでは、画面の1つの点の場所をすべて管理するだけのメモリや、扱う処理速度がなかったため、 メモリ上のテキストVRAMに文字コードを書き込むと、画面の対応した場所に文字が表示される。 文字の形はハードウェアに組込み。

これでは表現力が無いため、画面上の1ドットに対応した場所に、ドットの色情報を書き込むグラフィックVRAM 方式が出てきた。画面上の任意の場所にドットを描く事ができるが、文字を描くにも点列を大量にコピーするため、 古いコンピュータでは処理を追いつかせるのが大変だった。 文字のフォントは、文字のドット数に応じた点の情報のビットマップ画像であった。 しかし、フォントを点のON/OFFで覚える方式は、拡大したときにギザギザになる場合がある。 このため、最近ではベクターフォントなどが使われる。

グラフィックを使ったプログラミング

グラフィックを扱うプログラムは、昔であれば"BASIC"というプログラム言語で、線を描く命令で描いていた。 しかし、最近のGUI(Graphical User Interface)環境では複数のウィンドウを扱うため、オブジェクト指向の プログラム言語が必要となる。しかし、これらの言語では、ウィンドウやフォントといった複雑な情報でプログラムを 記述するため、分かりにくい。

Microsoft社のVisual Studio(C#)や、Apple社のXcode(Objective-C)などは、 これらのプログラミングが簡単になるように、 画面上に部品を並べると、その部品に応じた処理を行う関数を自動生成してくれて、 プログラマーはその関数の内部を必要に応じて書き換えてプログラムを行う。 ただし、これらの環境だと、部品配置の操作方法やGUIのためのデータ構造の特徴を覚えないと プログラムが作れないため、基本概念中心で説明する講義では扱わない。

また、C#やObjective-Cは、C言語やC++をベースとしているが、 OSなどにより実行環境が違うとプログラムが動かなかったりするため、 インターネット環境で利用できるように、Javaが作られた。 Javaは、OS専用のJava実行環境(JRE)と一緒に使うことで、JavaのプログラムはOSに依存しない。 Androidのプログラムの多くはJavaで作られている。

GrWin

今回の授業では、GUIの複雑な命令を知らなくても簡単な命令でプログラム記述ができるGrWinを用いる。 GrWinは、C言語で書かれた描画命令は、grwin.exe というプログラムに送られて画像を表示してくれる。 授業では、GrWinの中の線画の命令だけで説明を行う。

2015年12月13日(第453回)

- 後期中間試験の話

- 体育のレポートのお話

- 高専カフェのインタビュー 社会科 森先生

担当:松島(4C)、島脇(2B)、西島(1E)、中村(教員)

情報セキュリティ講習2日目

情報セキュリティ講習会の2日目。 昨日の続きのDB絡みのSQLインジェクションの演習のあと、 情報セキュリティの基礎、暗号化の後、 攻撃に対する証拠集めといったフォレンジックの演習を行う。

情報セキュリティの基礎

情報セキュリティのCIAの3要素に、3要素が追加

- 機密性(C)、完全性(I)、可用性(A)

- 責任追跡性(A)、真正性(A)、信頼性(R)

全ての攻撃を防ぐことは不可能…

- 防御対象の掌握、最小特権の原則、多層防御、職務分離

脅威、脆弱性、リスク

- リスク = 情報資産の価値 ✕ 脅威 ✕ 脆弱性の度合い

識別、認証、認可、『監査』

- 本人が知っていること(Something You Know:SYK)

- 本人が持っているもの(Something You Have:SYH) – ICカード,IDカード,PW,トークン

- 本人の特徴(Something You Are:SYA) – 生体認証など

攻撃

- DoS(Denial of Service)、中間者攻撃/なりすまし

- https://www.exploit-db.com脆弱性データベース

- firesheep によるアカウント乗っ取り

無線LANに対する攻撃

- WEP Crack , MACアドレス偽装 , War Driving(街中でSSID検索)

電子メール攻撃

- 標的型攻撃メールを100%開かせない対策は困難 – 事案が発生した場合の対策が重要

ソーシャルエンジニアリング

攻撃者の目的は何なのか?

- 返報性、コミットメントと一貫性、社会的証明、好意、威厳、希少性を狙う。

暗号化

- 復号を「復号化」って書くのは間違った表現。

- 共通鍵暗号方式(DES,AES,RC4)、公開鍵暗号方式(秘密鍵と公開鍵/RSA,楕円曲線)

- 認証:ハッシュ関数とハッシュ値(SHA-256,SHA-384,SHA-512)

- Pika zip : 暗号のブルートフォースアタックで解除(クラッキングツール扱いでダウンロードが困難かも)

- Cain and Abel : によるWindowsパスワード解析

侵入検知・検出

IPS(侵入防止システム)は侵入の判断基準となるルールやパターンである シグネチャを使って検出。

アノマリ検知(正常状態を定義し、それに違反するものは検知)

フォレンジック

- インシデントハンドリング(検知,トリアージ,インシデントレスポンス,報告)

- 準備、識別、封込、根絶、復旧、教訓

- フォレンジックは、識別,封込,根絶のための技術

- 何があったのか、いつ起きたのか、誰が関わったのか、被害の範囲、どのよう な攻撃、目的は何か

- ファイルシステムフォレンジック、メモリフォレンジック、ネット ワークフォレンジック、メディアフォレンジック、モバイルフォレンジック、クラウドフォレンジック

- フォレンジックの流れ:収集、検査、分析、報告

ファイルシステムフォレンジック

- トラブル時にハードディスクのイメージを如何に残すか…

- ファイルシステム、BIOS、MBR…

メモリフォレンジック

- https://www.virustotal.com/ja/ファイル内のウィルス混入を分析するサービス

- OSのハイバネーションデータから実行時メモリを抽出

Windowsアーティファクト

- レジストリハイブ(ディスク上に保存されるレジストリの実体)を解析

- ユーザーアシスト(explorer.exeから軌道したアプリケーション履歴)

- プリフェッチ(起動したプログラムの起動情報を覚えて高速化)の情報か ら、アプリケーションの実行回数、最終実行日時、ロードモジュールがわかる。WinPrefetchView

- ジャンプリスト(タスクバーの起動頻度などの情報)

- MRU List(最近最も使われたものを順番に保存しているリスト)

- シェルバッグ(エクスプローラで参照したフォルダの履歴)

- ショートカット、最近使ったファイル、検索履歴、サムネイル、ゴミ箱($Recycle.bin)

- システム情報(タイムゾーン)、ネットワーク履歴

- セキュリティイベントログ(標準ツール:イベントビューア)

- Webブラウザーフォレンジック(ダウンロード,閲覧履歴,キャッシュ,クッキー, フラッシュクッキー,セッションリストア情報)

- IEでは、Webアクセス以外のアクセス履歴が残るので、フォレンジックに使えたり…

情報セキュリティ講習会

機構主催で開催12/8〜10の情報セキュリティの講習会に参加中。

1日目は、まずは導入ということで、Windows,Unixの セキュリティに関する話題。 演習では、Windowsでのパスワード長や 有効期限設定、ACLやUACなどの設定や、 Unixでsudo,nmap,iptablesの設定の話題をざっと説明を受ける。

演習は、Windows,Unixのどちらかで演習しましょうとのことだった けど、Unixのネタは、自宅サーバ構築で経験のある内容であり、 要所を押さえておいて、Windowsのわかっちゃいるけど 実際に設定したことのない演習をチラホラやってみる。

管理者向けのWindowsのプロセスモニタの Process Explorerなども紹介してもらう。

2015年12月6日(第452回)

- 高専デザコンについてその2 環境都市工学科 江本先生のインタビュー

- ジャズバー歴史 23杯目「社会的動物」 社会科 手嶋先生

- 中間試験が終わって

- 今年中にやっておきたいこと

担当:川﨑(2EI、MC)、植村(2E、MIX)、水島(1C)、西島(1E)、西(教員)