データリンク層とMACアドレス

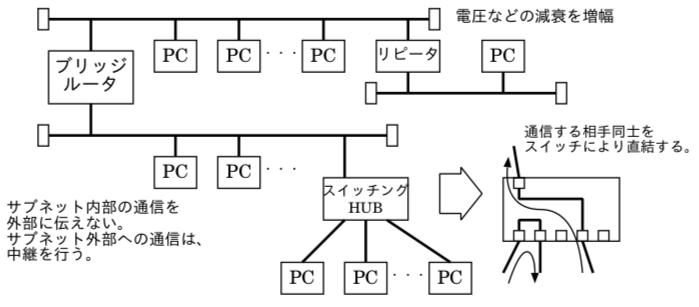

前回講義資料のように、1つのバス型接続のネットワーク内部には、同時に設置できる機器の数には限界がある。このため、小さなネットワークに分割したもの(サブネット)を、ブリッジやルータで接続し、隣接するサブネットにサブネット内の通信情報が出ないように分割することを行う。

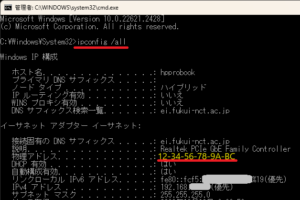

Ethernetに接続する機器は、機器ごとにユニークな番号(MACアドレス)を持っている。このMACアドレスは、8bit✕6個の48bitの値で、メーカー毎に割振られた範囲の値を、機器ごとに異なる値がついている。

Windows であれば、コマンドプロンプト(cmd.exe)を開き、ipconfig /allを実行するとMACアドレスを確認できる。

しかし、公衆WiFiサービスを提供する企業が、個人のネットワーク機器のMACアドレス情報を使ってユーザに合わせた広告を出すなどの使い方を始めている。しかしこれが悪用されると、企業が個人の居場所を特定できるなどの問題が出てきた。このため最近はこういった問題を防ぐためにプライベートMACアドレス/ローカルアドレスが使われるようになっており、機器ごとに異なるプライベートMACアドレスを設定したり、接続する度にデタラメなプライベートMACアドレスを設定する方法がある。

通信は、一般的に1500byte程のパケットを単位として送受信が行われる。サブネット内の通信では、自分宛のパケットかどうかをMACアドレスを見て受け取る。これらのレイヤーは、データリンク層と呼ばれる。

旧式のHUB(Dumb HUB)は、電気的に信号を増幅するだけなので、物理層(レイヤー1)だけで通信を行う。

スイッチングHUBは、MACアドレスを見て通信相手を判断(データリンク層/レイヤー2)する。このため SW-HUB の内部には「土のポートの先にどんな MAC アドレスの機器が接続されているのか」を保存するアドレステーブルを持っている。最近の家庭用の SW-HUB であれば 2000 個ぐらいの情報を覚えることができる。また最近では、SW-HUBのコネクタ毎に、パケットにタグを付加することで、1本のネットワーク経路に仮想的な複数のネットワークを構築するタグV-LANといった方式を使う場合もある。このような機能を持つSW-HUBは特にレイヤ2スイッチとも呼ばれる。

L2スイッチとL3スイッチ

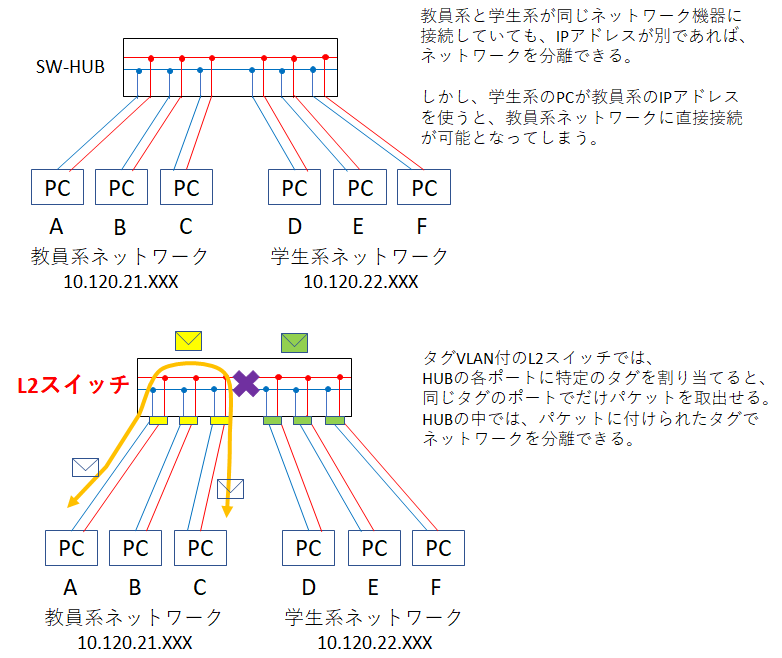

サブネットに分割し、それぞれに異なるネットワーク番号を割り振り、中継するルータで FireWall を機能させることで、セキュリティを高めることが行われる。しかし、性能の高いスイッチングHUBは高価でもあり、1つのHUBに異なるネットワークを接続する必要がでてくることもある。この場合、IPアドレスを異なるネットワークの番号を偽装されると、データが盗み見られるかもしれない。

こういった相互に分離すべきネットワークであっても、柔軟なネットワーク構成とするためには、VLAN機能を持った L2スイッチ(レイヤ2スイッチングHUB) が使われる。タグVLAN機能付きのL2スイッチでは、特定のポートにVLANのタグ番号を割り当て、ポートに入る時にパケットに VLAN のタグ情報を付加し、そのパケットは同じ VLAN のタグをもつポートからしかデータを取り出せない。

L2スイッチ(レイヤ2スイッチ)は、機器のMACアドレスやパケットに付けられたVLANのタグ番号の情報(レイヤ2=データリンク層)でパケットの流れを制御している(下記OSI参照モデルの表を参照)。最近では、許可されていない機器がネットワークに侵入する不正侵入を防ぐために、登録されていないMACアドレスのパケットを通さないといった機能がある。

OSI参照モデルとレイヤ 第7層 アプリケーション層 アプリケーションの種類の規定 第6層 プレゼンテーション層 データフォーマットの交換 第5層 セッション層 コネクションの確立や切断などの管理 第4層 トランスポート層 パケットの分割合成や再送といった管理(TCP) 第3層 ネットワーク層 隣接するネットワーク間の通信(IPアドレス) 第2層 データリンク層 直接接続された機器間の通信(MACアドレス) 第1層 物理層 物理的な接続方法(コネクタや電圧など)

スイッチングHUBの中には、レイヤ3(IPアドレス)の情報でパケットの流れを制御するものもある。こういったスイッチは、L3スイッチ(レイヤ3スイッチ)と呼ばれるが、機能的にはルータと同じである。

一般的には、LANとWANを接続するための機器はルータ、LAN内部のネットワークを分離するためのものはL3スイッチと呼ぶ。

無線LANと暗号化

無線LAN(通称 WiFi)は、IEEE 802.11 にて規格が定められている。無線LANは、使う通信周波数で、2.4GHz帯を使うものと、5GHz帯のものに分けられる。

- IEEE802.11a 5GHz帯を使う、最大54Mbps

- IEEE802.11b 2.4GHz帯を使う、最大11Mbps

- IEEE802.11g 2.4GHz帯を使う、最大54Mbps

- IEEE802.11n 2.4GHz/5GHzを使う、最大600Mbps (WiFi4)

- IEEE802.11ac 5GHz帯を使う、最大6.9GBps – 11a/g/n/ac を組み合わせで現時点の主流(WiFi 5)

- IEEE802.11ad 60GHz 最大6.8Gbps (あまり普及していない)

- IEEE802.11ax 2.4GHz/5GHz 最大 9.6Gbps (通称 WiFi 6)

- IEEE802.11be 2.5GHz/5GHz/6GHz 最大 46Gbps (WiFi 7) – iPhone16 Pro以降

2.4GHz帯は、電子レンジで使う電波の周波数と重なるため、電波干渉を受けやすい。また、2.4GHzは様々な家電製品・電子機器で利用されているため、他の機器との干渉を受けやすく速度低下を起しやすいが、遠くまで電波が届きやすい。 5GHzは、この周波数帯を利用している機器が少ない為、干渉を受けにくく安定して通信できるが、あまり遠くには電波が届かず、通信が極端に不安定になる場合がある。気象レーダーや航空機レーダーで 5GHz を使う場合もあり、気象台や空港のそばでは障害が発生する場合もある。

無線LANに接続する場合には、接続先(アクセスポイント)に付けられた名前(SSID)と、SSIDに割り振られたパスワードが必要となる。ただし無線は、電波で信号を飛ばすため、近くに行くだけで通信を傍受できる。このため、データの暗号化が必須となる。この暗号化は、そのアルゴリズムにより解読の困難さが変わる。

- WEP 64bit / 128bit – すでに古い暗号化で専用ソフトを使うとすぐに解読される可能性が高い。使うべきではない。

- WPA/WPA2 –

現時点の主流?- 暗号化方式 TKIP や 暗号化アルゴリズム AES

- WPA3 – そろそろこちらが主流かな…

- 192bit暗号化, 辞書攻撃に強い SAE を使用

無線LANでは、車でセキュリティの甘いアクセスポイント(暗号化無しやWEPを使うAP)を探し、その無線LANを使ってクラッキングなどをおこなう場合も多い。(ウォードライビング)

勝手に無線LANを使われないようにするために一般的には、(1)アクセスポイントに接続できる機器をMACアドレス(機器に割り当てられた48bitの固有値)で制限したり、(2)SSIDのステルス化(APが出す電波にSSIDを入れない方式)を行う場合も多い。ただし、これらの制限をかけても専用の機器を使えば通信は傍受可能。

移動通信システム

WiFiは屋内にアクセスポイントを設置し十数メートル範囲の通信を行うが、屋外の基地局と端末の間での数百メートルから数キロといった距離の通信を行う場合には「移動通信システム」が用いられる。

- 第1世代移動通信システム – アナログ方式 1980年代

- 第2世代移動通信システム – デジタル方式 1990年代 (GSM,CDMA,PDC)

- 第3世代移動通信システム – モバイルインターネットの時代 2000年代 (数Mbps) W-CDMA, CDMA2000

- 2024年現在 Docomo のみサービスを提供しているが、FOMA/iモードは2026/3/31に終了予定

- 第4世代移動通信システム – 高速大容量 2010年代 (数十Mbps-数百Mbps) LTE

- 現時点では山間部は4G、主要市町では5Gが利用可能 (参考:auのカバーマップ)

- 第5世代移動通信システム – 超高速大容量 2020年代 (最大20Gbps) 通称 5G

- ローカル5G – 通信事業者ではなく、企業や自治体などが自社の敷地や特定のエリア内に構築する専用の5Gネットワーク(国指定の無線局免許取得が必要)

移動体通信での 5G の話をすると、無線LANの話から、5G = 5GHz と勘違いするかもしれないが、5G = 第5世代移動通信システム(5th Generation) なので注意。