DNSとメール

DNSとドメイン名

インターネットでの通信では、IPプロトコルでコンピュータを指定するが、IPアドレスは無機質で覚えるのが大変であり、これをサポートするのが、IPアドレスの電話帳でもある DNS(Domain Name Service) である。

コンピュータでサービスに使うコンピュータには、ドメイン名を割り振る。ドメイン名は、www.ei.fukui-nct.ac.jp といったピリオド区切りの名前であり、以下のような意味を持つ。

| www. | ei. | fukui-nct. | ac. | jp |

| ホスト名 | サブドメイン | 組織ドメイン | 組織種別 | 国ドメイン |

ただしアメリカでは、国ドメインを一般的に使わない。また最近では、世界的な企業では国ドメインが意味をなさないので、アメリカ以外でも .com や .net といった、トップレベルドメインが使われる。様々なサービスを展開している企業では、組織種別が意味をなさないため、toyota.jp といったものも増えてきた。

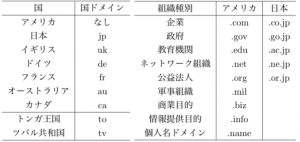

以下に、主要な組織ドメイン・国ドメインをあげる。

このドメイン名から、IPアドレスを調べる DNS は、ポート番号53,UDP を使ったサービスで、一般的な機器はその組織用の DNS サーバに接続して名前からIPアドレスを知ることができる。各組織の DNSサーバは、上位サーバが設けられ調べられない IP アドレスは、さらに上位のサーバに問合せが行われる。

nslookup の使い方

DNSの問合せには、nslookup というコマンドを用いる。

$ nslookup www.u-fukui.ac.jp # 福井大学のWebサーバの問合せ Server: 192.168.xx.xx Address: 192.168.xx.xx#53 Non-authoritative answer: # この例では、複数のコンピュータの Name: www.u-fukui.ac.jp # IPアドレスが求まっている。 Address: 220.110.205.26 # 負荷分散を目的とした Name: www.u-fukui.ac.jp # ラウンドロビン DNS のため Address: 202.19.136.96 :

DNSの問合せには、ドメイン名からIPアドレスを求める「正引き」とは反対に、IPアドレスからドメイン名を求める「逆引き」もある。この機能を使って、アクセスしてきたコンピュータの逆引きを行うことで、どういった組織からのアクセスかを調べることができ、危険な組織からであればアクセスを拒否するようにサーバを設定したりする。

$ nslookup 192.156.146.100 # 福井高専のWebサーバの問合せ : Non-authoritative answer: 100.146.156.192.in-addr.arpa name = sv1.ip.fukui-nct.ac.jp. :

DNSと階層構造

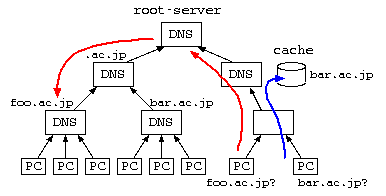

前回説明したDNSでは、1つのDNSサーバに処理が集中しないようにするために、階層型構成となっている。

組織に属するパソコンは、その組織用のDNSサーバに接続する。DNSサーバは自身の組織のDNS情報を提供するとともに、他の組織の DNS の問合せ結果をある程度保存し(キャッシュ)、同じ問合せがあった場合は保存した情報を返す。保存されていない場合は、上位DNSサーバに問合せを行う。最上位サーバにまで届いた問合せは、各ドメイン名を管理しているDNSサーバに問合せを行う。

パソコンがインターネットに接続できない場合は、DNS のトラブルが原因の場合もある。こういった場合には、Google が、IPアドレス 8.8.8.8 でDNSサーバを公開している。これを使って DNS のトラブルを調べることも多い。

$ nslookup www.u-fukui.ac.jp 8.8.8.8最近のマルウェアによる攻撃手法の1つに、DNS ポイズニングという手法がある。

マルウェアに感染した際に、パソコンの DNS の設定を攻撃者用の DNS に変更することで、偽物のコンピュータに接続させる手法。

メール

電子メールは、非常に迅速にメッセージを相手に届けることができ、そのメッセージを蓄積・加 工・編集・転送できる。また、音声や画像といった情報も、複雑な文字情報に置き換えることで、 転送できるようになっている。

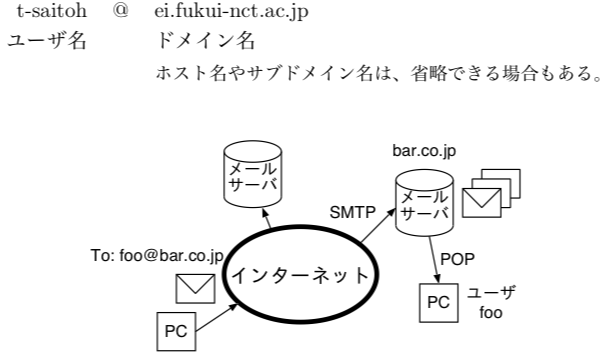

メールは、foo@example.co.jp といったような、ユーザ名とドメイン名から構成される。

| foo | @ | example.co.jp |

| ユーザ名 | ドメイン名 |

メールは、直接相手のコンピュータにメールが届くわけではない。メールは、相手のメールサーバまでメールを届ける SMTP プロトコルと、メールサーバから自分のメールを取り出す POP や IMAP というプロトコルによって行われる。

例えば、A さん(aaa@foo.co.jp) から、Bさん(bbb@bar.co.jp)にメールを出す場合には、送信処理で…

- Aさんは、メールソフトでメールを出す。この時、メールは、Aさんの利用しているメールサーバ(A-server)に SMTP で送る。

- A-server は、メールの To: の部分の ドメイン名部分より送付先のメールサーバを見つける。[MX]

- 送付先の ドメイン名 から、IPアドレスを調べ、メールは SMTP で相手のメールサーバ(B-server)に送られる。

- B-server は、メールの ユーザ名 部分をみて、各ユーザ毎にメール内容を保存する。

この後、Bさんは、自分宛のメールを受信するには…

- Bさんは、メールソフトでメールを受信しようとすると、メールサーバ(B-server)に、POP または IMAP で接続する。

- 接続時には、ユーザ名とパスワードで本人を確認する。

- POP であれば、新着メールをパソコン側にダウンロードし、一般的にメールはサーバから削除される。

- IMAP であれば、ユーザが読みたいメールをパソコンに転送し表示する。メールは削除を行わない限り、サーバに残る。

このプロトコルの流れで、注目すべき点は、SMTP でメールを送る際に、ユーザ確認が行われないことである。このため、メールでは現在でも迷惑メール(spam)を無くすことが困難となっている。

最近では、メールを自分のメールサーバに送る前に、POP/IMAP でサーバに接続して認証を受けてからでないとメールを出せないようにするなどの対応を取っているが、自組織からは、認証無しで SMTP でメールを出せる場合も多い。

[MX]メールアドレスのドメイン名では、ホスト名部分やサブドメインは省略されることも多い。送信先のメールサーバを見つける場合には、DNS の MX レコードを参照する。

$ nslookup -query=MX fukui-nct.ac.jp 8.8.8.8 : Non-authoritative answer: fukui-nct.ac.jp mail exchanger = 10 pomme.ip.fukui-nct.ac.jp. fukui-nct.ac.jp mail exchanger = 20 peche.ip.fukui-nct.ac.[spam]迷惑メールの対策として、以下のような対策が行われている。

- 組織外からメールを受信した時は、”To:”の送り先が組織内の人である確認をする。(オープンリレー対策)

- ファイアウォールで、メールサーバ以外の機器からSMTP(ポート番号25)の接続を禁止する。(OP25B)

- SPF,DKIM といった送信ドメインの認証を行う。

$ nslookup -query=TXT xxx.fukui-nct.ac.jp 8.8.8.8 : Non-authoritative answer: xxx.fukui-nct.ac.jp text = "v=spf1 +ip4:xxx.xxx.xxx.xxx +a ~all"

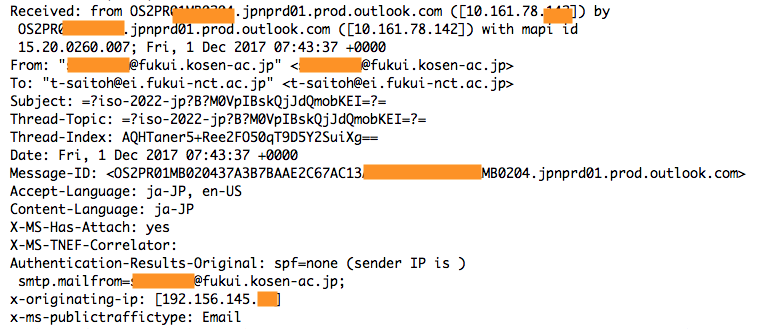

メールヘッダの読み方

メールには迷惑メールや、マルウェアが仕込まれたものも多い。しかしながら、偽装したメールなども多く、メールを正しく分析できる知識が必要となる。この一つとして、メールヘッダを理解することが重要となる。

メールヘッダには、その宛先(To:)や発信者(From:)や発信日時(Date:)以外にも、様々な情報が記載されている。メールヘッダを読むには、メールソフトで「表示 – メッセージのソース」を選ぶと以下のようなものが表示される。

From: メールの送信者

To: メールの宛先 漢字が含まれると

Subject: メールのタイトル =?iso-xxxx?...?= といったMIME形式

Date: メール送信日時

Received: どのコンピュータからどのコンピュータに送られたか

From:のコンピュータ名と中継されたコンピュータが無関係だと怪しい

Received-SPF: SPF(送信ドメイン認証)

DKIM-Signature: DKIM(送信ドメイン認証)

一方で、だます目的の迷惑メールでは、タイトルなどにお金やアダルトに関するキーワードであったり、有害サイトへのリンクが含まれることが多い。このため、メールソフトやメールサーバで、キーワードやURLの類似性を見て自動的に迷惑メール判定を行うことも多い。